Les 8 risques informatiques à traiter dans les PME

Les virus et malwares (programmes malveillants), les risques informatiques les plus courants

En perpétuelle évolution, les virus sont des logiciels programmés pour nuire. Ils peuvent s’attaquer physiquement aux postes de travail ou agir en silence, pour récupérer des informations sensibles. L’on distingue généralement les virus capables de se propager et d’infecter tout un système, comme les vers, des rootkits, qui se dissimulent pour obtenir un accès pérenne au système. Les bonnes pratiques : installer un logiciel antivirus professionnel sur tous les postes de travail, y compris les terminaux mobiles personnels et professionnels (évitez les versions gratuites et open source). Installer les mises à jour régulièrement

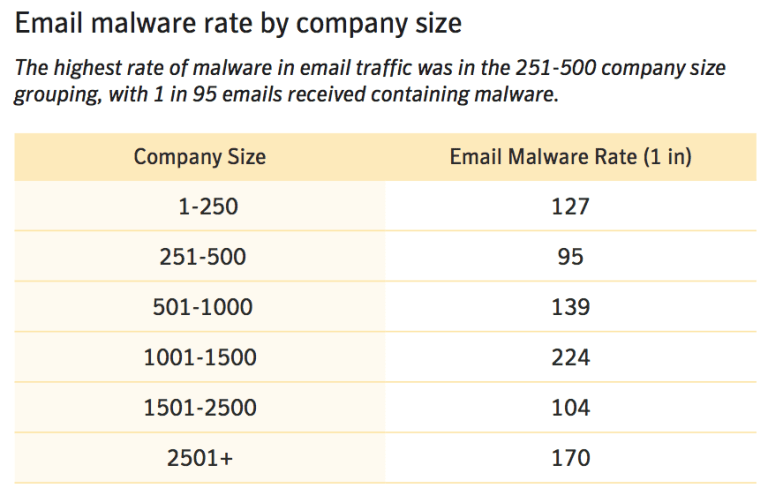

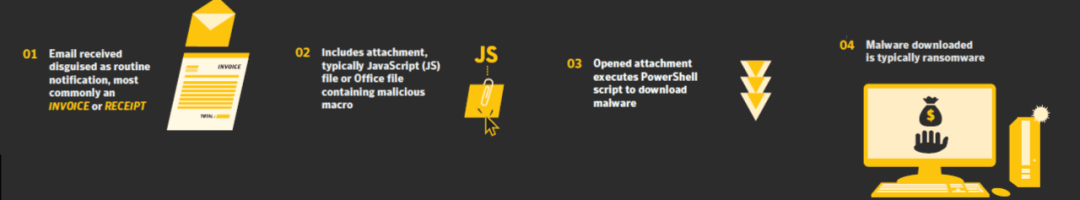

Les emails frauduleux

Plus insidieux que les virus, puisqu’ils sollicitent une action humaine de l’utilisateur, les menaces de social engineering sont des tentatives de piraterie qui s’apparentent à de la fraude. L’utilisateur reçoit un mail d’une source qu’il pense être de confiance et réalise une action qui compromet la sécurité du SI ou un ransomware prend le contrôle de ses données et les crypte. Les bonnes pratiques : former et sensibiliser l’ensemble du personnel au social engineering en mettant en lumière les moyens de détection humains et techniques (vérification de l’objet du mail et de la source d’envoi, utilisation des options de filtrage anti-spams).

Le piratage

Les pirates informatiques ou “hackers” parviennent à s’introduire dans un système intermédiaire par le biais d’une brèche de sécurité au niveau du réseau ou d’un ou plusieurs postes de travail. Ces risques informatiques sont moins élevés mais les conséquences beaucoup plus graves. Les bonnes pratiques : déployer une stratégie de mots de passe complexes, un pare-feu nouvelle génération bien configuré et à jour. Faire appel à prestataire externe pour réaliser un audit Pentest (test d’intrusion).

Pour évaluer gratuitement votre niveau conformité aux bonnes pratiques informatiques en termes de sécurité, téléchargez notre template d’audit afin d’avoir immédiatement votre scoring >> Je télécharge

L’espionnage industriel

L’espionnage industriel mis en œuvre par un concurrent ou par un pirate cherchant à revendre des informations sensibles peut aller de la corruption de données au vol de brevet, portant atteinte à la propriété intellectuelle de l’entreprise. Les bonnes pratiques : supprimer les accès des anciens utilisateurs (ex-employés) et créer des comptes invités aux droits restreints à destination des intervenants extérieurs à l’entreprise (prestataire).

La malversation

Saviez-vous que la majorité des fraudes informatiques se déroulent sur le lieu de travail et peuvent provenir de vos propres collaborateurs ? Selon le cabinet Ernst & Young, plus d’une entreprise sur cinq en a été victime au niveau mondial entre 2009 et 2011. Dans ce contexte, les systèmes de détection d’intrusion ne suffisent pas à vous protéger. Les bonnes pratiques : restreindre les accès aux dossiers confidentiels et sensibles en fonction des profils d’utilisateurs. Réaliser un partitionnement des dossiers et ressources par services, avec authentification. Limiter les droits d’administrateurs aux seuls responsables (DSI).

La perte d’informations confidentielles

Elle peut survenir suite à un dysfonctionnement du hardware (panne des serveurs) ou à une erreur de vos collaborateurs. Les bonnes pratiques : mettre en place un système de sauvegarde performant (backup).

L’erreur de manipulationL’erreur de manipulation

Même si l’erreur est humaine, une mauvaise manipulation peut avoir des conséquences graves sur votre activité. Les bonnes pratiques : former les employés à l’utilisation des applications et logiciels. Mettre en place des points de restauration permettant de récupérer une ancienne version des fichiers.

Le risque physique de perte ou vol

La démultiplication des terminaux (Smartphones, tablettes, ordinateur portable) voyageant à l’extérieur des locaux engendre un risque accru de perte ou de vol. Les bonnes pratiques : crypter les documents les plus confidentiels et restreindre les accès aux documents par un processus d’authentification. Sensibiliser les utilisateurs aux risques de sécurité pour éviter la diffusion des mots de passes et identifiants (ne jamais les noter sur papier, par exemple).